越狱设备开启指纹与刷脸支付的风险与可行方案探讨

一、核心安全风险:为何不推荐

对于已经越狱的iOS设备,开启指纹(Touch ID)或刷脸(Face ID)支付功能,尤其是用于微信支付、支付宝等涉及金融安全的场景,存在极高的安全风险。主要原因为:

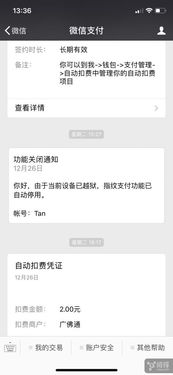

- 系统完整性被破坏:越狱过程会绕过iOS的安全机制(如沙盒、代码签名),破坏了系统的完整性与封闭性,使得恶意软件有可乘之机。支付类App(尤其是国内的微信、支付宝)的安全检测机制通常会检测到设备已越狱,并出于保护用户资金安全的目的,主动禁用指纹/刷脸支付功能,甚至可能直接限制部分功能的使用。

- 密钥存储不安全:生物特征验证通过与安全隔离区(Secure Enclave)紧密协作来完成。越狱环境可能干扰或危及Secure Enclave与系统其他部分通信的安全性,导致用于验证的生物特征密钥面临被窃取或篡改的风险。

- 法律与封号风险:使用任何手段强行在越狱设备上启用支付功能,违反了支付平台的使用条款。一旦被检测到,可能导致账户功能受限、冻结,甚至承担法律责任。

二、技术层面的“解决方案”与局限

尽管存在巨大风险,但技术社区中确实存在一些试图在越狱环境下绕过检测、启用生物支付的方法。请注意,以下内容仅为技术探讨,强烈不推荐普通用户尝试,所有风险需自行承担。

方法一:使用越狱插件屏蔽检测

原理是安装特定的越狱插件(Tweak),通过Hook(钩子)技术,欺骗目标App(如微信、支付宝),使其认为设备处于未越狱状态。

- 常用插件:例如

Liberty Lite(或更新的分支)、Shadow、A-Bypass等。这些插件可以针对特定App启用“越狱隐藏”功能。 - 操作流程:

- 在Cydia、Sileo等越狱商店中搜索并安装上述插件之一。

- 在插件的设置中,为“微信”和“支付宝”启用屏蔽功能。

- 重启这两个App,有时可能需要重启设备。

- 局限性:

- 时效性:支付App会频繁更新其安全检测方案,插件可能很快失效。

- 不稳定性:容易导致App闪退、功能异常。

- 深度检测:无法保证能绕过所有层面的检测,尤其是与Secure Enclave相关的深层校验。

方法二:修改系统文件(高风险)

这是一种更底层的修改,涉及手动删除或修改与越狱检测相关的系统文件或属性。此方法极其危险,可能导致设备“白苹果”(无法启动),且随着iOS版本更新,具体方法变化极大,现已较少使用。

针对Face ID的特殊情况

对于较新的、配备原深感摄像头的设备,Face ID的启用除了软件检测,还严重依赖硬件和安全芯片的协同。即使软件检测被绕过,支付App在发起生物认证时与系统安全服务的交互仍可能失败,导致无法真正启用。

三、刷脸支付(Face ID)的“解决方案”现状

刷脸支付对系统安全性的依赖比指纹支付更高。在越狱设备上实现可用的刷脸支付尤为困难。

- 核心障碍:Face ID的完整工作流程深度集成在Secure Enclave和iOS的隐私安全框架中。越狱环境本身就被设计为打破这些框架,因此两者在根本上存在冲突。

- 当前状况:目前,没有稳定、可靠、安全的公开方法可以在越狱的iPhone上永久且安全地使用微信或支付宝的刷脸支付功能。即使通过上述插件短暂屏蔽了检测,在支付验证环节也极大概率会失败,或触发更深层次的安全警报。

四、与最终建议

- 首要建议——分离环境:

- 最佳实践:将支付等高安全需求的活动与越狱设备物理分离。使用一台未越狱的、系统版本较新的设备作为“支付专用机”。

- 备选方案:在越狱设备上,支付时使用传统的密码验证方式,虽然不便,但最为安全可靠。

- 如果坚持尝试:

- 明确认知所有风险(资金安全、设备变砖、账户被封)。

- 仅作为临时或实验目的,不要在账户中存放大量资金。

- 关注越狱社区的最新动态,某些插件可能在特定iOS版本和App版本组合下短暂有效。

- 关于“完美越狱”的误解:即使是最“干净”的越狱,其本质也是修改系统内核,支付巨头们的安全团队会持续更新对抗方案。这场“猫鼠游戏”中,普通用户永远是脆弱的一方。

结论:从安全性和实用性的角度出发,强烈不建议用户在越狱的iOS设备上尝试开启或使用指纹/刷脸支付功能。为了一时的便利而将个人财产安全置于巨大风险之下,是得不偿失的。享受越狱带来的自定义自由时,应在涉及金融安全的领域主动退守,采用密码等传统验证方式,或使用未越狱的设备进行处理。